Pametne funkcije ugrađene u nove automobile otvaraju vrata ozbiljnim sajber pretnjama jer su povezani na internet mrežu i kao takvi nude sajber kriminalcima mogućnost daljinskog pristupa i manipulisanja podacima na koje se ovi sistemi oslanjaju, što može dovesti do problema kao što su izlaganje ličnih podataka, ugroženi bezbednosni mehanizmi vozila ili čak potpuna kontrola samog vozila od strane napadača iz senke.

Inovativni proizvođači automobila, programeri softvera i tehnološke kompanije transformišu automobilsku industriju. Vozači danas uživaju u poboljšanoj zabavi, informativnim opcijama i povezanosti sa spoljnim svetom. Kako se automobili kreću ka autonomnijim mogućnostima, raste i investicija u pogledu bezbednosti.

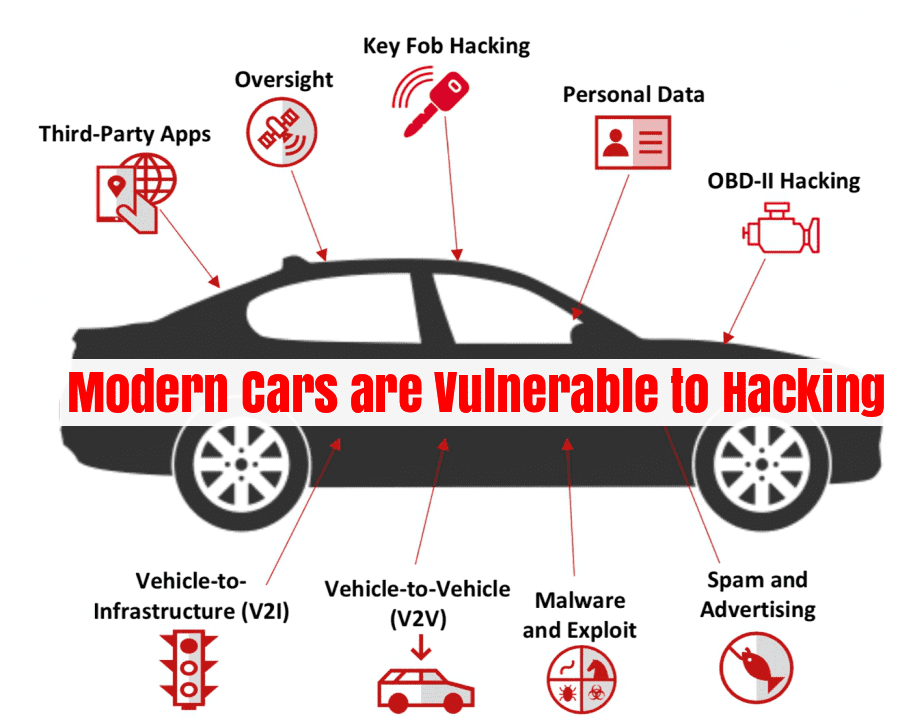

Čak i ako automobili nisu bez vozača, njihove ugrađene smart funkcije sve više zavise od aplikacija, povezanosti i senzora. Komunikacije od vozila do vozila (V2V) i od vozila do infrastrukture (V2I) već omogućavaju automobilu da komunicira sa dobavljačima usluga i infrastrukturom poput semafora. Podešavanjem brzine vozila, telematikom i prepoznavanjem glasa AI i interfejsima i drugim funkcijama, pretenduje se da iste postanu uobičajene karakteristike, što dalje povlači uvećanje rizika alarmantnom brzinom.

Rapidan razvoj ovih tehnologija neizbežno stvara primamljiv plen za hakere koji žele da dobiju pristup ličnim podacima i kontrolišu osnovne automobilske funkcije i karakteristike. Stvarna mogućnost pristupa informacijama o navikama vozača u komercijalne i kriminalne svrhe, bez znanja ili pristanka, znači da se stavovi prema prevenciji, razumevanju i reagovanju na potencijalne sajber napade moraju promeniti.

Uzmimo za primer… krađa podataka koji otkrivaju identitet postaje sve opasnija i učestalija, posebno kada se uzme u obzir da praktično sva nova vozila na putu danas imaju ugrađene, privezane pametne telefone. Geolokacija, lična istorija putovanja, preferencije za zabavu i finansijski detalji samo su neki primeri informacija koje potencijalno mogu biti ukradene preko sistema vozila.

Kako hakeri napadaju povezana vozila?

Poput ostalih povezanih uređaja, neizbežno je da će loši akteri iskoristiti ranjivosti u povezanim automobilskim sistemima. Loše stanje bezbednosti na povezanim automobilima stvara primamljivu metu. Bezbednosti incidenti u ovom domenu, svakako su neminovni događaji u bliskoj budućnosti usled daljinske manipulacije automobilima u pogonu, buudći da hakeri mogu da kontrolišu kočenje i upravljanje automobilom pristupanjem adaptivnom sistemu tempomata.

Povezivanje takođe omogućava lopovima novi način neovlašćenog ulaska u zaključana vozila. Mnogi proizvođači odlučili su se da fizičko paljenje zamene sistemima bez ključa pomoću mobilnih aplikacija ili bežičnih privezaka za ključeve. Oni su otvoreni za nezakonit ulazak iz presretača bežične komunikacije između vozila i mobilne aplikacije ili između bežičnog foba i vozila kako bi se stekli podaci o ulasku.

Kako sve više proizvođača automobila objavljuje mobilne aplikacije koje komuniciraju sa automobilima, ove pogodnosti brzo postaju glavna meta. Jedan primer nedostatka bila je aplikacija NissanConnect EV za Nissan Leaf. Loša sigurnost omogućila je povezivanje sa Leafom preko Interneta i daljinsko uključivanje grejanih sedišta i upravljača automobila, ventilatora i klima uređaja. U električnom automobilu to znači da bi zlonamerni glumac mogao da isprazni akumulator vlasnika.

Razumevanje pretnji povezanih automobila zahteva znanje o tome šta hakeri zapravo pokušavaju da postignu. Hakeri će vršiti različite vrste napada da bi postigli različite ciljeve. Najopasniji cilj mogao bi biti gašenje kritičnih kontrolnih sistema, kao što su upravljanje vozilom, kočnice i menjač. Ali hakeri bi takođe mogli biti zainteresovani za dobijanje dragocenih delova podataka kojima se upravlja u okviru automobilskog softvera, kao što su lični detalji i statistika performansi. Iako se podaci mogu zaštititi kriptografijom, ovo samo prebacuje problem sa zaštite podataka na zaštitu kriptografskih ključeva.

Ako haker pokušava da ukrade osetljive podatke, poput kriptografskih ključeva, mora da zna gde da ih traži. To obično uključuje mnoštvo tehnika obrnutog inženjeringa. Na primer, mogli bi da unesu greške u kompajlirani kod da bi videli kako se on dešifruje Ili mogu potražiti niz koji odgovara obaveštenju „Kvar motora“ ili „Sistem protiv blokade kočenja onemogućen“ i tražiti gde se taj niz koristi. Oni koriste sofisticirane tehnike kao što su statička i dinamička analiza koje ima pomažu da razumeju kompletnu strukturu koda, gde se funkcije nalaze i kako vrši pozivanje iz drugih funkcija.

Evo nekoliko primera identifikovanih napada:

- Instaliranje zlonamerne aplikacije na povezani mobilni telefon.

- Elektronskim ometanjem povezanih sigurnosnih sistema automobila, kao što su radar i lidar.

- Napadanje obrade slike sistema fotoaparata pomoću posebno napravljenih vizuelnih elemenata.

- Instaliranje malvera ili špijunskog softvera u povezani automobil.

- Identifikovanje i zloupotreba pogrešnih konfiguracija uređaja.

- Iskorišćavanje ranjivosti u softveru, hardveru, operativnim sistemima i protokolima

Automobilska industrija mora stvoriti i pridržavati se najbolje prakse u industriji koja uključuje end-to-end šifrovanje podataka i sertifikate o kriptografiji. Ugrađivanjem samoodbrambenih mogućnosti za ulazak u vozilo bez ključa i druge povezane aplikacije. Proizvođači automobila mogu sprečiti neovlašćeno podmetanje, inverzivni inženjering i druge tehnike koje sajber kriminalci koriste za dobijanje pristupa osetljivim informacijama i kodu aplikacije vozila.